Tartalom

- szakaszában

- 1. módszer Kerülje a rosszindulatú programokat

- 2. módszer Kerülje a vezetékes hozzáférés kémkedését

Az internetet a kényelem és a kényelem érdekében fejlesztették ki, nem pedig a biztonság érdekében. Ha ugyanúgy szörföz az interneten, mint az átlagos internetező, akkor valószínű, hogy néhány rosszindulatú ember spyware vagy parancsfájlok segítségével követi az Ön böngészési szokásait, és eljuthat olyan messzire, hogy a kamerát a számítógépről a számítógépére használja. tudás. Azok, akik ilyen jellegű információkat szereznek, bárhol is legyenek a világon, tudhatják, hogy kik vagytok, hol élnek, és sokkal több személyes információt szerezhetnek rólad. Az interneten történő követés két fő technikája van.

- Helyezze a kémprogramokat a számítógépére

- "Hallgassa meg" az összes adatot, amelyet a világ bármely tájáról távoli kiszolgálókkal cserél.

szakaszában

1. módszer Kerülje a rosszindulatú programokat

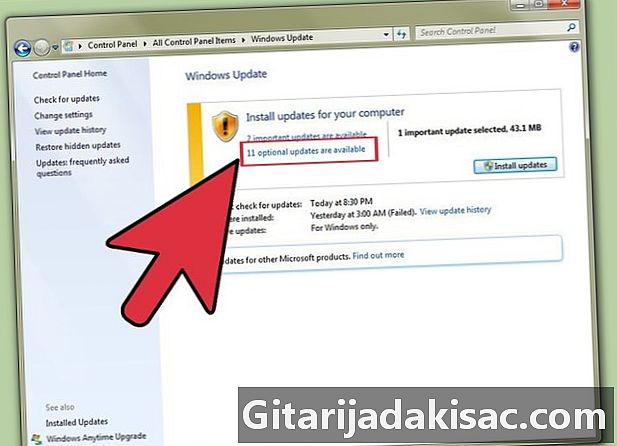

- Tartsa naprakészen az operációs rendszert. Az interneten történő kémkedéshez leggyakrabban használt módszer olyan spyware befecskendezése, amelyek az ő tudta nélkül megnyithatják az áldozat rendszerének „belépési ajtaját”. Az operációs rendszer naprakészen tartásával megengedi a kiadónak, hogy tompítsák a szoftver biztonsági javításait az operációs rendszer legsebezhetőbb részeinek védelme és a rosszindulatú programok hibás működésének megakadályozása érdekében.

-

Tartsa pályázatait naprakészen. Bizonyos, hogy az Ön által használt alkalmazásokat frissítik a szolgáltatások javítása érdekében, de ez is a hibák javításának módja. Különböző típusú hibák vannak: néhányuk csak a felhasználó által észlelhető működési zavarokat okoz, mások a program egyes működési módjait érinti, de van egy kategória, amely lehetővé teszi a hackerek számára az ismert biztonsági rések automatikus kiaknázását, így A készülék automatikus távvezérlése. Magától értetődik, hogy ha ezeket a hibákat kiküszöbölik, ezek a támadások megállnak. -

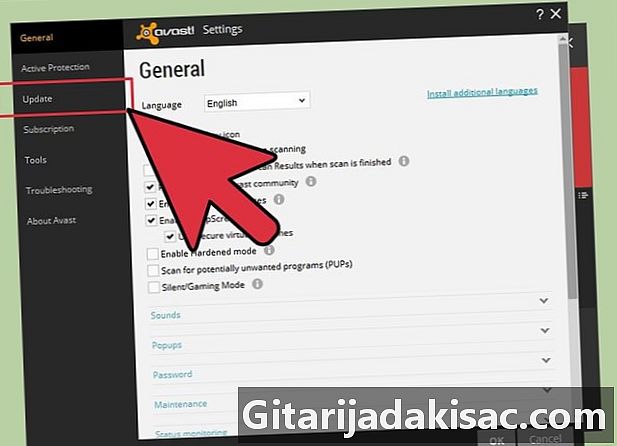

Tartsa folyamatosan naprakészen a víruskeresőjét. Ez különösen a Windows alatt működő rendszerekre vonatkozik. Ha a víruskereső aláírási adatbázist nem frissítik rendszeres időközönként, akkor nem lesz képes azonnal felismerni a vírusokat és a rosszindulatú programokat. Ha a rendszert nem ellenőrzik rendszeresen, és az antivírus nincs beállítva a háttérben futtatásra, akkor ez nem lesz hasznos. A víruskereső programok célja vírusok, kémprogramok, férgek és rootkit-ek keresése és ezeknek a veszélyeknek a kiküszöbölése. A kémprogramok észlelésére szakosodott programnak nem lesz több hatása, mint egy jó vírusölőre. -

Csak egy víruskereső bekapcsolása. Ezeknek a programoknak nagyon gyanúsan kell cselekedniük a hatékonyság érdekében.A legjobb esetben az egyik vagy másik víruskereső által észlelt "hamis pozitív" eredményt kap, és legrosszabb esetben az egyik működését a másik akadályozhatja. Ha valóban egynél több víruskereső szoftvert szeretne használni, frissítse az aláírási adatbázisokat, válassza le a számítógépet az internetről, teljesen tiltsa le a fő víruskeresőt, és tegye a másodikba az igény szerinti szkennelés módban. Ekkor a fő vírusölőt "hamis pozitívnak" lehet észlelni, de ennek ismerete nem jelent problémát. Most indítsa el a fő víruskeresőt, és továbbra is használja a számítógépet rendesen. A Malwarebytes szoftver jó kiegészítést jelenthet a vírusvédelmi első szintjén. -

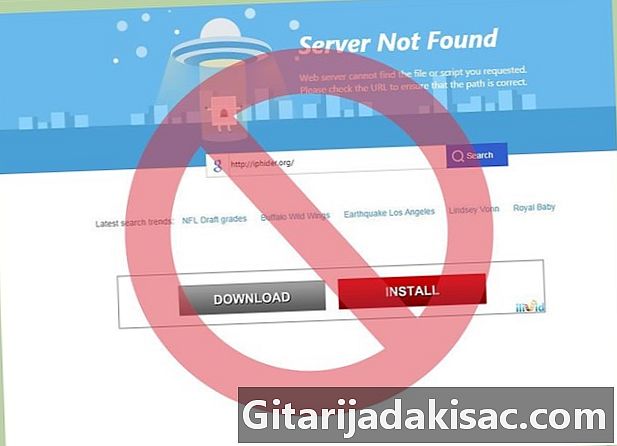

A letöltéseket csak megbízható webhelyekről végezze el. Ne töltsön le semmit, amely a hivatalos webhelyekről (bármilyen operációs rendszerhez) vagy megbízható alkalmazás-tárházakból származik. Ha szeretné letölteni a VLC médialejátszót, töltse le csak az operációs rendszerének megfelelő alkalmazástárból vagy a kiadó webhelyéről. Keresse meg a Google kiadójának címét, amely megadja:www.videolan.org/vlc/. Soha ne használjon többé-kevésbé ismert vagy nem hivatalos webhelyet, még akkor sem, ha az antivírus nem jelent riasztást, amikor ezt teszi. -

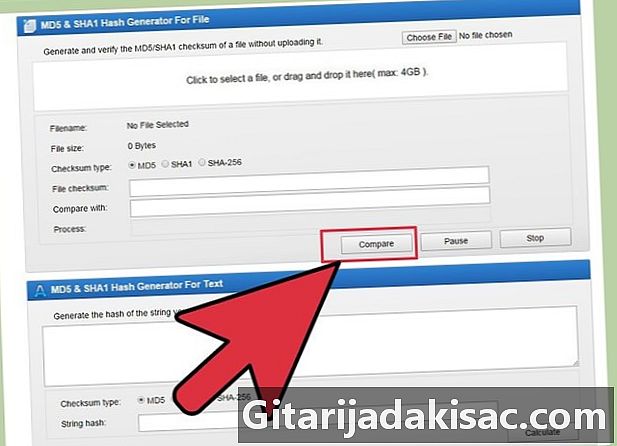

Végezzen bináris aláírás-ellenőrzést. Lásd az ezen a webhelyen található utasításokat, valamint az md5 és SHA2 aláírásokról szóló cikket. Ennek az ellenőrzési módszernek az az alapja, hogy aláírást hozzon létre egy fájl bináris tartalmából (például egy alkalmazás telepítőjéből). A kapott aláírást a hivatalos letöltési webhelyen vagy egy megbízható adatbázisban adják meg. Miután letöltötte a fájlt, saját maga is reprodukálhatja ezt az aláírást egy létrehozására szolgáló programmal, majd összehasonlíthatja a kapott eredményt a letöltési webhelyen megadottakkal. Ha az összehasonlított aláírások azonosak, akkor minden rendben van, különben letölthet egy hamisított vagy manipulált programot, amely vírust tartalmazhat, vagy hiba lehet az átvitel során. Mindkét esetben újra kell indítania a letöltést, hogy érezze magát. Ezt a folyamatot automatikusan alkalmazzuk Linux vagy BSD disztribúciók letöltésekor, ha csomagkezelőt használunk, így nem kell aggódnia. Windows rendszeren manuálisan el kell végeznie ezt az ellenőrzést. -

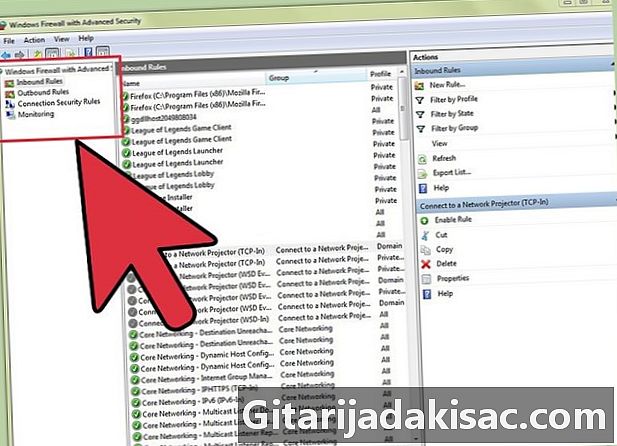

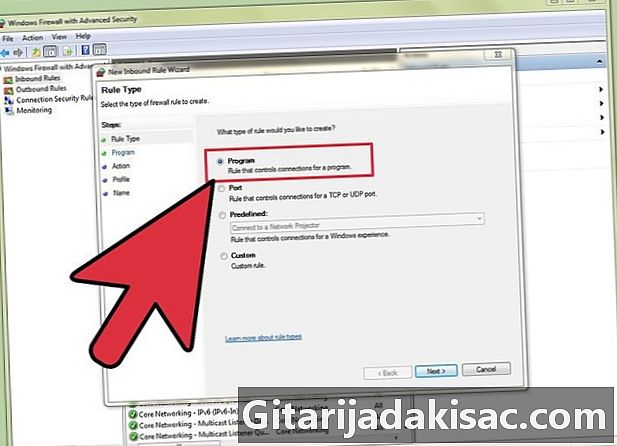

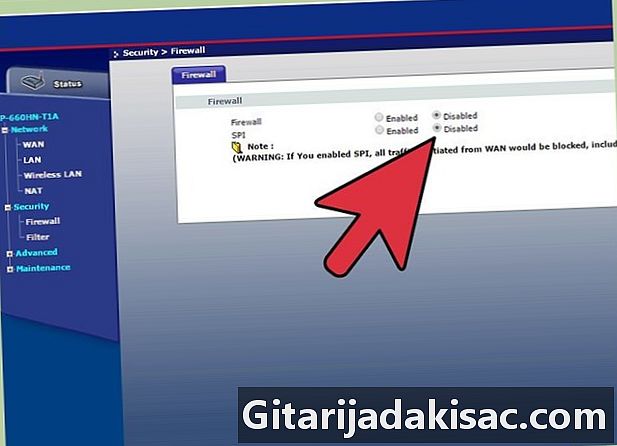

Helyezze a tűzfalat a helyére. A Linux disztribúciókkal integrált termékek nagyon jó minőségűek: Linux alatt "netfilter" és "iptable", vagy BSD alatt "pf". Windows rendszeren a megfelelőt kell keresnie. A tűzfalak megértéséhez képzeljünk el egy kapcsolót egy nagy soros udvaron, ahol vonatok vannak (hasonlóak a hálózat adataihoz), dokkok (hasonlóak a tűzfal portjaihoz) és sínek ( összehasonlítható az adatfolyamokkal). A vonat önmagában nem tudja kirakodni: a démonokhoz hasonló kezelési szolgáltatást kell használnia (a háttérben futó programoknak kell fizetniük egy adott kikötőt). E szolgáltatás nélkül, még akkor sem, ha a vonat eljutna a megfelelő peronra, semmit sem lehet tenni. A tűzfal nem fal vagy akadály, hanem egy részvételi rendszer, amelynek feladata az adatáramlás kezelése a bemenetet vagy a kimenetet lehetővé tevő portokon. Ennek ellenére csak akkor tudja ellenőrizni a kimenő kapcsolatokat, ha blokkolja vagy lekapcsolja a hálózatot, de láthatja, hogy mi folyik itt. Bár a legtöbb spyware képes okosan bejutni a tűzfalakba, nem tudják elrejteni tevékenységeiket. Sokkal könnyebb észlelni a kémprogramokat, amelyek információt bocsátanak ki a 993-as portból, még akkor is, ha nem használ IMAP-alkalmazást, ha rejtettnek találja az Internet Explorerben, amikor adatokat küld a 443-as porton, amelyet rendszeresen és jogszerűen használ. Ha szabványos tűzfalat használ (ez az fp és a netfilter / iptable eset), akkor ellenőrizze a váratlan kiáramlásokat az összes bemenet blokkolásával, az engedélyezett kapcsolatok kivételével. Ne felejtse el engedélyezni az adatáramlásokat a Loopback (lo) porton, amely szükséges és biztonságos. -

Ha a tűzfal semleges, csak a tevékenységek jelentésére használja. Nem tud intelligensen blokkolni az adatáramlást egy ilyen jellegű tűzfallal, amely csak a csomagokat képes kiszűrni. Kerülje az "alkalmazás-alapú" hozzáférés-szűrést, amely végrehajtása bonyolult, elavult és a "hamis biztonság" érzetét nyújtja. A legtöbb rosszindulatú program beiktatja a rosszindulatú programokat olyan legitim alkalmazásokba, amelyeknek kapcsolódniuk kell az internethez (például az Internet Explorerhez), és általában ugyanabban az időben indulnak el. Amikor ez a böngésző megpróbál csatlakozni, a tűzfal kérdezi az Ön hozzájárulását, és ha megadja, a kémprogram elkezdi a multiplexált információinak kiadását a 80-as és 443-as porton szereplő jogos adatokkal. -

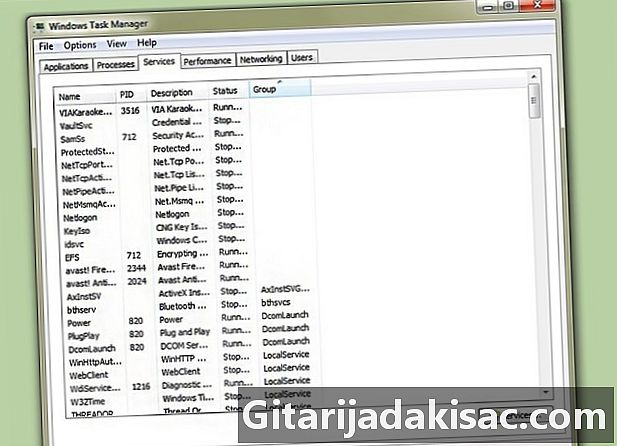

Ellenőrizze a működő szolgáltatásokat (vagy démonokat). Visszatérve a fent említett vonat kirakodási példájához, ha senki sem törődik a rakománygal, semmi sem történik. Ne használjon szervert, nem kell működtetnie a szolgáltatást, hogy meghallgassa a kültéren zajló eseményeket. Legyen óvatos: a legtöbb Windows, Linux, Mac OS vagy BSD rendszert futtató szolgáltatás nélkülözhetetlen, de nem tudja meghallgatni a számítógépen kívüli eseményeket. Ha igen, tiltsa le a felesleges szolgáltatásokat, vagy blokkolja a forgalmat a tűzfal megfelelő portjain. Például, ha a "NetBios" szolgáltatás meghallgatja a 135 és 138 portokat, akkor blokkolja a bejövő és kimenő forgalmat, ha nem a Windows Share alkalmazást használja. Ne feledje, hogy a szolgáltatások hibái általában nyitott ajtók, hogy távolról átvegyék a számítógép irányítását, és ha ezeket a szolgáltatásokat egy tűzfal blokkolja, senki sem léphet be a rendszerébe. Kipróbálhatja például a "nmap" szkennelési programokat a blokkolni kívánt portok vagy a letiltandó szolgáltatások (amelyek ugyanazok) meghatározásához. -

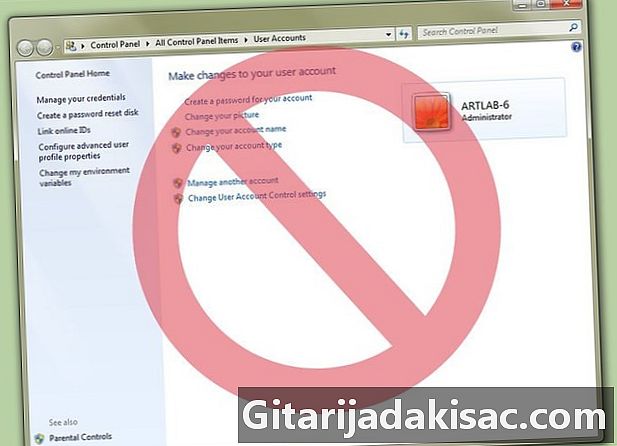

Ne használja a rendszergazdai fiókot. Ez sokkal jobb a Vista és a Windows 7 verziókban. Rendszergazdai fiókot használva bármely alkalmazás, még ha rosszindulatú is, felkérheti Önt, hogy futtasson rendszergazdai jogosultságokkal. Azoknak a rosszindulatú programoknak, amelyek nem férnek hozzá az adminisztrátori jogokhoz, okosnak kell lenniük a rendszer energiaellátásához, ha ismerik a "normál" üzemmódot. A legjobb esetben az információkat csak egyetlen felhasználóként küldheti el Önnek, de a rendszer többi felhasználójának nem. Nem tud sok rendszer erőforrást felhasználni az információk küldésére, és sokkal könnyebb felismerni és eltávolítani a számítógépről. -

Fontolja meg a Linuxra való váltást. Ha nem szereti a számítógépes játékokat, vagy nem használ ritka vagy speciális szoftvert, akkor jobb, ha Ön Linuxra vált. A mai napig valóban ismert, hogy egy tucat rosszindulatú program próbálta megfertőzni ezeket a rendszereket, és ezeket a különféle disztribúciók által kínált biztonsági frissítések révén gyorsan semlegesítették. A Linux alkalmazás frissítései ellenőrizve, aláírva és hitelesített lerakatokból származnak. Noha vannak antivírusok a Linux számára, ezek nem szükségesek, figyelembe véve a rendszeren végrehajtott munkamódját. A Linux disztribúciók hivatalos adattárain nagyszámú, kiváló minőségű, érett, ingyenes és ingyenes alkalmazás található, amelyek a legtöbb igényt kielégítik (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird), valamint nagyszámú programok multimédia fájlok használatához és konvertálásához. Az ingyenes alkalmazások többségét először a Linux alatt és annak alatt fejlesztették ki, majd később a Windows rendszerre továbbították.

2. módszer Kerülje a vezetékes hozzáférés kémkedését

-

Ellenőrizze a vezetékes hálózat integritását. Győződjön meg arról, hogy a hálózati kábeleket nem hamisították meg, és hogy a kapcsolókon és az osztódobozokon nincsenek további linkek. -

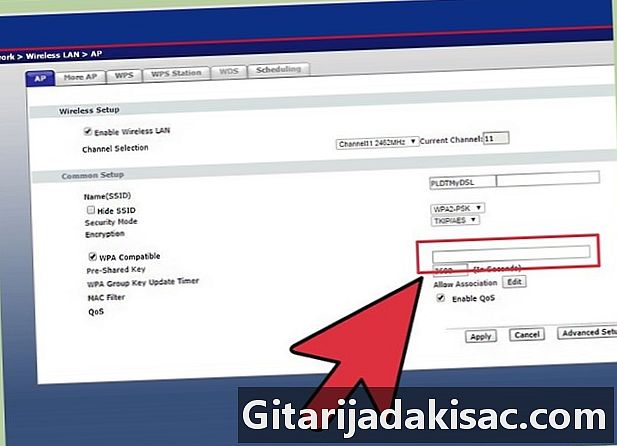

Ellenőrizze a vezeték nélküli hálózat titkosítási protokolljának hatékonyságát. Az útválasztó adatáramlását legalább a WPA-TKIP, WPA (2) -CCMP vagy WPA2-AES protokollokkal kell titkosítani, az utóbbi a leghatékonyabb. A kémprogramozási technikák nagyon gyorsan fejlődnek. A WEP-protokoll ellentmondásossá vált, és így már nem védi titkosságát. -

Ne navigáljon valaha proxy útján az interneten. Ne feledje, hogy "bizalmi" kapcsolatban áll azzal, aki végrehajtja ezt a meghatalmazást, és aki tökéletes idegen. Lehet, hogy nem olyan jó szándékú, mint gondolnád, és képes lesz arra, hogy „meghallgassa” és rögzítse mindazt, amit az interneten keresztül küld vagy fogad, a proxyján keresztül. Ezenkívül dekódolni lehet a HTTPS, SMTPS vagy IMAP protokollok által biztosított titkosítást is, ha nem tesz óvintézkedéseket. Ilyen módon megszerezheti hitelkártyájának számát vagy hozzáférési kódját a bankszámlájához, ha online fizetést végez. Sokkal jobb, ha a HTTPS protokollt közvetlenül használja egy webhelyen, ahelyett, hogy teljesen ismeretlen közbenső szolgáltatásokat hajt végre. -

Használjon titkosítást, ahol lehetséges. Csak így lehet megbizonyosodni arról, hogy csak Ön és a távoli szerver más tudja megérteni, hogy mit küld és fogad. Ha lehetséges, használja az SSL / TLS-t, kerülje el az FTP, HTTP, POP, IMAP és SMTP fájlokat, és ehelyett használja a biztonságos verzióikat, például SFTP, FTPS, HTTPS, POPS, IMAPS és POPS. Ha böngészője értesíti Önt arról, hogy egy webhely által kiállított tanúsítvány rossz, kerülje el. -

Ne használjon semmilyen IP-maszkoló szolgáltatást. Ezek a szolgáltatások valójában meghatalmazottak. Minden adat áthalad rajtuk keresztül, és ezek az oldalak megjegyezhetők. Néhányuk még „adathalász” eszközök, vagyis elküldhetik Önnek egy olyan webhely hamis oldalát, amelyre különböző okokból kapcsolódik, és kérik, hogy bármilyen preambulum alatt „emlékeztesse” őket személyes adataira. majd megszemélyesíti a "jó" weboldalt anélkül, hogy rájönne, hogy Ön bizalmas információt adott magának idegenek számára.

- Ne írjon e-maileket olyan emberektől, akiket nem ismersz.

- Csak akkor csatolja a csatolt dokumentumokat, ha azok ismeretektől származnak, és jelenlétüket kifejezetten említik az e-mailben.

- Az internetes "hibák" jó módszer a böngészési előzmények felépítésére az Ön tudta nélkül. A Firefox és a Chrome által javasolt különféle kiterjesztésekkel semlegesítheti őket.

- Ha ismeri az online játékok használatát, amelyek megkövetelik bizonyos portok megnyitását, általában nem kell újra bezárnia azokat. Ne feledje, hogy aktív szolgáltatás nélkül fenyegetések nem léteznek, és amikor a játékalkalmazások bezáródnak, semmi sem képes meghallgatni a portjainak adatfolyamát. Olyan, mintha bezártak volna.

- Ha e-mail klienst használ, állítsa be úgy, hogy az e-mail üzenetek tiszta e, nem HTML formátumban jelenjenek meg. Ha nem tudta elolvasni a kapott e-mailek egyikét, az azt jelenti, hogy HTML-képből áll. Biztos lehet abban, hogy ez spam vagy hirdetés.

- Egyetlen webhely nem tudja követni az Ön IP-címét más webhelyekhez.

- Soha ne hagyja, hogy számítógépe tűzfal nélkül működjön. Csak a hálózat tagjai férhetnek hozzá a biztonsági résekhez. Ha eltávolítja a tűzfalat, az egész Internet hálózatává válik, és ebben az esetben a nagyon rövid távú támadás már nem jelent problémát (legfeljebb néhány másodperc).

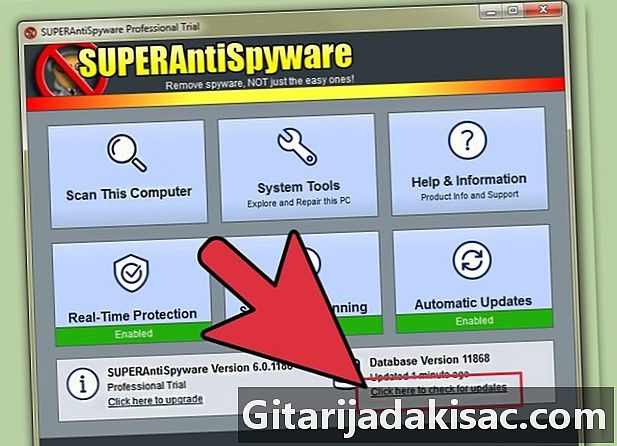

- Soha ne használjon egyszerre több kémprogram-érzékelőt.

- Az Ön IP-címével semmilyen haszna nincs hackerek számára.

- A webhelyek tulajdonosai nem tudják hatékonyan nyomon követni az Ön IP-címét. A legtöbb esetben az internetszolgáltató (ISP) által hozzárendelt IP-cím "dinamikus". Átlagosan 48 óránként változik, és csak az internetszolgáltató szolgáltatója tudja valójában ki vagy. Szinte technikailag lehetetlen, hogy nyilvántartja az összes vásárló forgalmát és azonosítsa őket.

- Ha a tűzfal portjai nyitva vannak, akkor a hackerek nem lesznek hasznosak, ha nem megfelelő szolgáltatás a meghallgatásukhoz.

- Az IP-cím csak olyan cím, mint bármely más. A fizikai vagy földrajzi cím ismerete nem fogja megkönnyíteni a bútorok lopását, és ugyanez vonatkozik az adatokra egy IP-címmel.